[{"id":"5225149747937280","lang":"zh_CN","level":"0","link":"","name":"關于我們","sequence":"0","state":"1","subMenu":[{"id":"5225149747937281","lang":"zh_CN","level":"1","link":"/subpage_141.html","name":"公司簡介","parentId":"5225149747937280","sequence":"0","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937282","lang":"zh_CN","level":"1","link":"/cooperation2018.html","name":"對外合作","parentId":"5225149747937280","sequence":"1","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937283","lang":"zh_CN","level":"1","link":"/subpage_199.html","name":"社會責任","parentId":"5225149747937280","sequence":"2","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937284","lang":"zh_CN","level":"1","link":"/Intelligent.html","name":"展示中心","parentId":"5225149747937280","sequence":"3","state":"1","subMenu":[],"type":"0"}],"type":"0"},{"id":"5225149747937285","lang":"zh_CN","level":"0","link":"","name":"產品服務","sequence":"1","state":"1","subMenu":[{"id":"5225149747937286","lang":"zh_CN","level":"1","link":" ","name":"重點平臺","parentId":"5225149747937285","sequence":"0","state":"1","subMenu":[{"id":"5225149747937287","lang":"zh_CN","level":"2","link":" ","name":"產業互聯網","parentId":"5225149747937286","sequence":"0","state":"1","subMenu":[{"id":"5225149747937288","lang":"zh_CN","level":"3","link":"http://m.crsex.cn/subpage_687.html","name":"建筑·華建通","parentId":"5225149747937287","sequence":"0","state":"1","subMenu":[{"id":"5225149747937289","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_266.html","name":"華建通","parentId":"5225149747937288","sequence":"0","state":"1","type":"0"},{"id":"5225149747937290","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_595.html","name":"智慧工地","parentId":"5225149747937288","sequence":"1","state":"1","type":"0"},{"id":"5225149747937291","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_569.html","name":"華建會采","parentId":"5225149747937288","sequence":"2","state":"1","type":"0"},{"id":"5225149747937292","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_601.html","name":"華建租賃","parentId":"5225149747937288","sequence":"3","state":"1","type":"0"},{"id":"5225149747937293","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_567.html","name":"華建勞務","parentId":"5225149747937288","sequence":"4","state":"1","type":"0"},{"id":"5225149747937294","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_573.html","name":"華建金科","parentId":"5225149747937288","sequence":"5","state":"1","type":"0"},{"id":"5225149747937295","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_603.html","name":"華建資訊","parentId":"5225149747937288","sequence":"6","state":"1","type":"0"},{"id":"5225149747937296","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_266.html","name":"勞務實名制及工資支付監管","parentId":"5225149747937288","sequence":"7","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937297","lang":"zh_CN","level":"3","link":"","name":"糖業·泛糖網","parentId":"5225149747937287","sequence":"1","state":"1","subMenu":[{"id":"5225149747937298","lang":"zh_CN","level":"4","link":"https://www.hisugar.com/home/articleContent?id=2020052214145899940959","name":"數字蔗田","parentId":"5225149747937297","sequence":"0","state":"1","type":"0"},{"id":"5225149747937299","lang":"zh_CN","level":"4","link":"https://www.hisugar.com/home/articleContent?id=2020052915403237029267&parentId=23&childId=96&level=3","name":"白糖現貨電商平臺","parentId":"5225149747937297","sequence":"1","state":"1","type":"0"},{"id":"5225149747937300","lang":"zh_CN","level":"4","link":"https://www.hisugar.com/home/getMainBusinessModle?categoryId=539&parentId=105&childId=539&level=3ț","name":"網絡貨運平臺","parentId":"5225149747937297","sequence":"2","state":"1","type":"0"},{"id":"5225149747937301","lang":"zh_CN","level":"4","link":"https://www.hisugar.com/home/articleContent?id=2020052915392752579221&parentId=22&childId=88&level=3X","name":"工業采銷平臺","parentId":"5225149747937297","sequence":"3","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937302","lang":"zh_CN","level":"3","link":"","name":"康養·慧康養","parentId":"5225149747937287","sequence":"2","state":"1","subMenu":[{"id":"5225149747937303","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_370.html","name":"慧康養","parentId":"5225149747937302","sequence":"0","state":"1","type":"0"},{"id":"5225149747937304","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_635.html","name":"養老供應鏈金融服務平臺","parentId":"5225149747937302","sequence":"1","state":"1","type":"0"},{"id":"5225149747937305","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_649.html","name":"康養勞務撮合平臺","parentId":"5225149747937302","sequence":"2","state":"1","type":"0"},{"id":"5225149747937306","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_651.html","name":"老年用品商城","parentId":"5225149747937302","sequence":"3","state":"1","type":"0"},{"id":"5225149747937307","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_633.html","name":"養老物資采購服務平臺","parentId":"5225149747937302","sequence":"4","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937308","lang":"zh_CN","level":"3","link":"","name":"農資·農資云","parentId":"5225149747937287","sequence":"3","state":"1","subMenu":[{"id":"5225149747937309","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_512.html","name":"農資云平臺","parentId":"5225149747937308","sequence":"0","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937310","lang":"zh_CN","level":"3","link":"","name":"林業·林聯網","parentId":"5225149747937287","sequence":"4","state":"1","subMenu":[{"id":"5225149747937311","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_514.html","name":"林聯網","parentId":"5225149747937310","sequence":"0","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937312","lang":"zh_CN","level":"3","link":"","name":"貿易","parentId":"5225149747937287","sequence":"5","state":"1","subMenu":[{"id":"5225149747937313","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_496.html","name":"中國(廣西)國際貿易單一窗口","parentId":"5225149747937312","sequence":"0","state":"1","type":"0"},{"id":"5225149747937314","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_304.html","name":"中國—東盟商貿通","parentId":"5225149747937312","sequence":"1","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937315","lang":"zh_CN","level":"3","link":"","name":"工業","parentId":"5225149747937287","sequence":"6","state":"1","subMenu":[{"id":"5225149747937316","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_334.html","name":"工業互聯網標識解析","parentId":"5225149747937315","sequence":"0","state":"1","type":"0"},{"id":"5225149747937317","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_386.html","name":"工業互聯網態勢感知","parentId":"5225149747937315","sequence":"1","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937318","lang":"zh_CN","level":"2","link":"","name":"資源交易所","parentId":"5225149747937286","sequence":"1","state":"1","subMenu":[{"id":"5225149747937319","lang":"zh_CN","level":"3","link":"","name":"數據","parentId":"5225149747937318","sequence":"0","state":"1","subMenu":[{"id":"5225149747937320","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_332.html","name":"北部灣大數據交易所","parentId":"5225149747937319","sequence":"0","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937321","lang":"zh_CN","level":"3","link":"","name":"航運","parentId":"5225149747937318","sequence":"1","state":"1","subMenu":[{"id":"5225149747937322","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_330.html","name":"北部灣航運交易所","parentId":"5225149747937321","sequence":"0","state":"1","type":"0"}],"type":"0"}],"type":"0"}],"subName":"賦能客戶數字化轉型","type":"0"},{"id":"5225149747937323","lang":"zh_CN","level":"1","link":"http://m.crsex.cn","name":"行業方案","parentId":"5225149747937285","sequence":"1","state":"1","subMenu":[{"id":"5225149747937324","lang":"zh_CN","level":"2","link":" ","name":"政務","parentId":"5225149747937323","sequence":"0","state":"1","subMenu":[{"id":"5225149747937325","lang":"zh_CN","level":"3","link":" ","name":"智慧政務","parentId":"5225149747937324","sequence":"0","state":"1","subMenu":[{"id":"5225149747937326","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_681.html","name":"智桂通","parentId":"5225149747937325","sequence":"0","state":"1","type":"0"},{"id":"5225149747937327","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_390.html","name":"智慧人大","parentId":"5225149747937325","sequence":"1","state":"1","type":"0"},{"id":"5225149747937328","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_288.html","name":"公共信用信息平臺","parentId":"5225149747937325","sequence":"2","state":"1","type":"0"},{"id":"5225149747937329","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_420.html","name":"市場監管","parentId":"5225149747937325","sequence":"3","state":"1","type":"0"},{"id":"5225149747937330","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_286.html","name":"智慧城管","parentId":"5225149747937325","sequence":"4","state":"1","type":"0"},{"id":"5225149747937331","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_272.html","name":"質檢云","parentId":"5225149747937325","sequence":"5","state":"1","type":"0"},{"id":"5225149747937332","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_438.html","name":"智慧社區","parentId":"5225149747937325","sequence":"6","state":"1","type":"0"},{"id":"5225149747937333","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_436.html","name":"智慧消防","parentId":"5225149747937325","sequence":"7","state":"1","type":"0"},{"id":"5225149747937334","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_458.html","name":"一體化指揮平臺","parentId":"5225149747937325","sequence":"8","state":"1","type":"0"},{"id":"5225149747937335","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_683.html","name":"綜合辦公解決方案","parentId":"5225149747937325","sequence":"9","state":"1","type":"0"},{"id":"5225149747937336","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_611.html","name":"電子公文","parentId":"5225149747937325","sequence":"10","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937337","lang":"zh_CN","level":"3","link":"","name":"智慧招商","parentId":"5225149747937324","sequence":"1","state":"1","subMenu":[{"id":"5225149747937338","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_328.html","name":"智慧招商","parentId":"5225149747937337","sequence":"0","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937339","lang":"zh_CN","level":"3","link":"","name":"智慧城市","parentId":"5225149747937324","sequence":"2","state":"1","subMenu":[{"id":"5225149747937340","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_284.html","name":"城市大腦","parentId":"5225149747937339","sequence":"0","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937341","lang":"zh_CN","level":"2","link":" ","name":"政法","parentId":"5225149747937323","sequence":"1","state":"1","subMenu":[{"id":"5225149747937342","lang":"zh_CN","level":"3","link":" ","name":"智慧政法","parentId":"5225149747937341","sequence":"0","state":"1","subMenu":[{"id":"5225149747937343","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_282.html","name":"智慧政法","parentId":"5225149747937342","sequence":"0","state":"1","type":"0"},{"id":"5225149747937344","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_607.html","name":"社會治理平臺","parentId":"5225149747937342","sequence":"1","state":"1","type":"0"},{"id":"5225149747937345","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_609.html","name":"數字化安保","parentId":"5225149747937342","sequence":"2","state":"1","type":"0"},{"id":"5225149747937346","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_605.html","name":"邊境立體防控","parentId":"5225149747937342","sequence":"3","state":"1","type":"0"},{"id":"5225149747937347","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_372.html","name":"綜治視聯網","parentId":"5225149747937342","sequence":"4","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937348","lang":"zh_CN","level":"2","link":" ","name":"建筑","parentId":"5225149747937323","sequence":"2","state":"1","subMenu":[{"id":"5225149747937349","lang":"zh_CN","level":"3","link":" ","name":"華建智管","parentId":"5225149747937348","sequence":"0","state":"1","subMenu":[{"id":"5225149747937350","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_685.html","name":"建筑市場監管平臺","parentId":"5225149747937349","sequence":"0","state":"1","type":"0"},{"id":"5225149747937351","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_689.html","name":"智慧安全監管平臺","parentId":"5225149747937349","sequence":"1","state":"1","type":"0"},{"id":"5225149747937352","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_591.html","name":"建筑金融服務監管平臺","parentId":"5225149747937349","sequence":"2","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937353","lang":"zh_CN","level":"3","link":"","name":"華建智造","parentId":"5225149747937348","sequence":"1","state":"1","subMenu":[{"id":"5225149747937354","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_595.html","name":"智慧工地","parentId":"5225149747937353","sequence":"0","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937355","lang":"zh_CN","level":"3","link":"","name":"華建智聯","parentId":"5225149747937348","sequence":"2","state":"1","subMenu":[{"id":"5225149747937356","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_593.html","name":"企業級項目管理","parentId":"5225149747937355","sequence":"0","state":"1","type":"0"},{"id":"5225149747937357","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_597.html","name":"電子簽章","parentId":"5225149747937355","sequence":"1","state":"1","type":"0"},{"id":"5225149747937358","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_599.html","name":"數字供應鏈","parentId":"5225149747937355","sequence":"2","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937359","lang":"zh_CN","level":"2","link":"","name":"外貿","parentId":"5225149747937323","sequence":"3","state":"1","subMenu":[{"id":"5225149747937360","lang":"zh_CN","level":"3","link":" ","name":"經貿服務","parentId":"5225149747937359","sequence":"0","state":"1","subMenu":[{"id":"5225149747937361","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_496.html","name":"中國(廣西)國際貿易單一窗口","parentId":"5225149747937360","sequence":"0","state":"1","type":"0"},{"id":"5225149747937362","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_308.html","name":"中國—東盟經貿大數據平臺","parentId":"5225149747937360","sequence":"1","state":"1","type":"0"},{"id":"5225149747937363","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_703.html","name":"e岸通","parentId":"5225149747937360","sequence":"2","state":"1","type":"0"},{"id":"5225149747937364","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_456.html","name":"邊民互市貿易單一窗口系統","parentId":"5225149747937360","sequence":"3","state":"1","type":"0"},{"id":"5225149747937365","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_488.html","name":"跨境電商公共服務系統","parentId":"5225149747937360","sequence":"4","state":"1","type":"0"},{"id":"5225149747937366","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_709.html","name":"市場采購貿易聯網信息平臺","parentId":"5225149747937360","sequence":"5","state":"1","type":"0"},{"id":"5225149747937367","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_705.html","name":"邊民互市一二級市場交易系統","parentId":"5225149747937360","sequence":"6","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937368","lang":"zh_CN","level":"3","link":" ","name":"智慧口岸","parentId":"5225149747937359","sequence":"1","state":"1","subMenu":[{"id":"5225149747937369","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_715.html","name":"智慧口岸(解決方案)","parentId":"5225149747937368","sequence":"0","state":"1","type":"0"},{"id":"5225149747937370","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_713.html","name":"園區經營管理系統","parentId":"5225149747937368","sequence":"1","state":"1","type":"0"},{"id":"5225149747937371","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_336.html","name":"智慧灣海港數字化平臺","parentId":"5225149747937368","sequence":"2","state":"1","type":"0"},{"id":"5225149747937372","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_707.html","name":"公路口岸通關便利化系統","parentId":"5225149747937368","sequence":"3","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937373","lang":"zh_CN","level":"3","link":"","name":"管理系統","parentId":"5225149747937359","sequence":"2","state":"1","subMenu":[{"id":"5225149747937374","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_711.html","name":"網絡貨運平臺","parentId":"5225149747937373","sequence":"0","state":"1","type":"0"},{"id":"5225149747937375","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_460.html","name":"倉儲管理系統","parentId":"5225149747937373","sequence":"1","state":"1","type":"0"},{"id":"5225149747937376","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_476.html","name":"RCEP貨物貿易智能服務系統","parentId":"5225149747937373","sequence":"2","state":"1","type":"0"},{"id":"5225149747937377","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_701.html","name":"關于AEO高級認證輔助培育平臺","parentId":"5225149747937373","sequence":"3","state":"1","type":"0"},{"id":"5225149747937378","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_482.html","name":"海關二次結算系統","parentId":"5225149747937373","sequence":"4","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937379","lang":"zh_CN","level":"2","link":"","name":"鄉村","parentId":"5225149747937323","sequence":"4","state":"1","subMenu":[{"id":"5225149747937380","lang":"zh_CN","level":"3","link":" ","name":"產業服務","parentId":"5225149747937379","sequence":"0","state":"1","subMenu":[{"id":"5225149747937381","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_695.html","name":"廣西(東盟)農產品產銷服務平臺","parentId":"5225149747937380","sequence":"0","state":"1","type":"0"},{"id":"5225149747937382","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_697.html","name":"特色農業全產業鏈服務解決方案","parentId":"5225149747937380","sequence":"1","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937383","lang":"zh_CN","level":"3","link":"","name":"數字農業","parentId":"5225149747937379","sequence":"1","state":"1","subMenu":[{"id":"5225149747937384","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_699.html","name":"中國東信數字鄉村解決方案","parentId":"5225149747937383","sequence":"0","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937385","lang":"zh_CN","level":"2","link":"","name":"健康","parentId":"5225149747937323","sequence":"5","state":"1","subMenu":[{"id":"5225149747937386","lang":"zh_CN","level":"3","link":"","name":"慧養監管","parentId":"5225149747937385","sequence":"0","state":"1","subMenu":[{"id":"5225149747937387","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_613.html","name":"高齡津貼管理系統","parentId":"5225149747937386","sequence":"0","state":"1","type":"0"},{"id":"5225149747937388","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_615.html","name":"養老補貼管理系統","parentId":"5225149747937386","sequence":"1","state":"1","type":"0"},{"id":"5225149747937389","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_617.html","name":"養老機構備案管理系統","parentId":"5225149747937386","sequence":"2","state":"1","type":"0"},{"id":"5225149747937390","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_619.html","name":"養老機構等級評定管理系統","parentId":"5225149747937386","sequence":"3","state":"1","type":"0"},{"id":"5225149747937391","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_621.html","name":"養老從業人員監管系統","parentId":"5225149747937386","sequence":"4","state":"1","type":"0"},{"id":"5225149747937392","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_623.html","name":"老年照護統一需求評估系統","parentId":"5225149747937386","sequence":"5","state":"1","type":"0"},{"id":"5225149747937393","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_625.html","name":"聯合懲戒管理系統","parentId":"5225149747937386","sequence":"6","state":"1","type":"0"},{"id":"5225149747937394","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_627.html","name":"養老床位輪候系統","parentId":"5225149747937386","sequence":"7","state":"1","type":"0"},{"id":"5225149747937395","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_629.html","name":"養老機構安全管理系統","parentId":"5225149747937386","sequence":"8","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937396","lang":"zh_CN","level":"3","link":"","name":"慧養機構","parentId":"5225149747937385","sequence":"1","state":"1","subMenu":[{"id":"5225149747937397","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_631.html","name":"機構養老服務管理系統","parentId":"5225149747937396","sequence":"0","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937398","lang":"zh_CN","level":"3","link":"","name":"慧養居家","parentId":"5225149747937385","sequence":"2","state":"1","subMenu":[{"id":"5225149747937399","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_637.html","name":"社區居家養老服務管理系統","parentId":"5225149747937398","sequence":"0","state":"1","type":"0"},{"id":"5225149747937400","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_639.html","name":"家庭床位管理系統","parentId":"5225149747937398","sequence":"1","state":"1","type":"0"},{"id":"5225149747937401","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_641.html","name":"適老化改造管理系統","parentId":"5225149747937398","sequence":"2","state":"1","type":"0"},{"id":"5225149747937402","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_643.html","name":"智能看護管理系統","parentId":"5225149747937398","sequence":"3","state":"1","type":"0"},{"id":"5225149747937403","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_645.html","name":"統一運營管理平臺","parentId":"5225149747937398","sequence":"4","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937404","lang":"zh_CN","level":"3","link":"","name":"慧養用工","parentId":"5225149747937385","sequence":"3","state":"1","subMenu":[{"id":"5225149747937405","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_647.html","name":"康養人才培訓管理系統","parentId":"5225149747937404","sequence":"0","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937406","lang":"zh_CN","level":"3","link":"","name":"慧養旅居","parentId":"5225149747937385","sequence":"4","state":"1","subMenu":[{"id":"5225149747937407","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_653.html","name":"康養旅居管理系統","parentId":"5225149747937406","sequence":"0","state":"1","type":"0"},{"id":"5225149747937408","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_655.html","name":"康養旅居運營管理平臺","parentId":"5225149747937406","sequence":"1","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937409","lang":"zh_CN","level":"3","link":"","name":"智慧醫療","parentId":"5225149747937385","sequence":"5","state":"1","subMenu":[{"id":"5225149747937410","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_290.html","name":"智慧醫療","parentId":"5225149747937409","sequence":"0","state":"1","type":"0"},{"id":"5225149747937411","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_519.html","name":"處方流轉平臺","parentId":"5225149747937409","sequence":"1","state":"1","type":"0"},{"id":"5225149747937412","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_589.html","name":"醫學影像","parentId":"5225149747937409","sequence":"2","state":"1","type":"0"},{"id":"5225149747937413","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_521.html","name":"HRP","parentId":"5225149747937409","sequence":"3","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937414","lang":"zh_CN","level":"2","link":"","name":"工業","parentId":"5225149747937323","sequence":"6","state":"1","subMenu":[{"id":"5225149747937415","lang":"zh_CN","level":"3","link":"","name":"工業安全","parentId":"5225149747937414","sequence":"0","state":"1","subMenu":[{"id":"5225149747937416","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_386.html","name":"工業互聯網態勢感知平臺","parentId":"5225149747937415","sequence":"0","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937417","lang":"zh_CN","level":"3","link":"","name":"標識節點","parentId":"5225149747937414","sequence":"1","state":"1","subMenu":[{"id":"5225149747937418","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_334.html","name":"工業互聯網標識解析","parentId":"5225149747937417","sequence":"0","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937419","lang":"zh_CN","level":"2","link":"","name":"教育","parentId":"5225149747937323","sequence":"7","state":"1","subMenu":[{"id":"5225149747937420","lang":"zh_CN","level":"3","link":"","name":"桂教通","parentId":"5225149747937419","sequence":"0","state":"1","subMenu":[{"id":"5225149747937421","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_759.html","name":"桂教通—智慧教育平臺","parentId":"5225149747937420","sequence":"0","state":"1","type":"0"}],"type":"0"}],"type":"0"}],"subName":"打造產業超級鏈接器","type":"0"},{"id":"5225149747937422","lang":"zh_CN","level":"1","link":"","name":"產品服務","parentId":"5225149747937285","sequence":"2","state":"1","subMenu":[{"id":"5225149747937423","lang":"zh_CN","level":"2","link":"","name":"新型通信","parentId":"5225149747937422","sequence":"0","state":"1","subMenu":[{"id":"5225149747937424","lang":"zh_CN","level":"3","link":"","name":"云消息","parentId":"5225149747937423","sequence":"0","state":"1","subMenu":[{"id":"5225149747937425","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/messageService.html","name":"文本短信","parentId":"5225149747937424","sequence":"0","state":"1","type":"0"},{"id":"5225149747937426","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/richMedia.html","name":"視頻短信","parentId":"5225149747937424","sequence":"1","state":"1","type":"0"},{"id":"5225149747937427","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/enterprisesCard.html","name":"企業名片","parentId":"5225149747937424","sequence":"2","state":"1","type":"0"},{"id":"5225149747937428","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_502.html","name":"智能消息","parentId":"5225149747937424","sequence":"3","state":"1","type":"0"},{"id":"5225149747937429","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_500.html","name":"國際短信","parentId":"5225149747937424","sequence":"4","state":"1","type":"0"},{"id":"5225149747937430","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/dataCheckTrue.html","name":"身份核驗","parentId":"5225149747937424","sequence":"5","state":"1","type":"0"},{"id":"5225149747937431","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/dataCheckTrue.html","name":"號碼檢測","parentId":"5225149747937424","sequence":"6","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937432","lang":"zh_CN","level":"3","link":"","name":"隱私號","parentId":"5225149747937423","sequence":"1","state":"1","subMenu":[{"id":"5225149747937433","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/cloudPrivateNumber.html","name":"隱私號","parentId":"5225149747937432","sequence":"0","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937434","lang":"zh_CN","level":"3","link":"","name":"云客服","parentId":"5225149747937423","sequence":"2","state":"1","subMenu":[{"id":"5225149747937435","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/cloudService.html#section2-2","name":"智能客服","parentId":"5225149747937434","sequence":"0","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937436","lang":"zh_CN","level":"2","link":"","name":"金融科技","parentId":"5225149747937422","sequence":"1","state":"1","subMenu":[{"id":"5225149747937437","lang":"zh_CN","level":"3","link":"","name":"資管云","parentId":"5225149747937436","sequence":"0","state":"1","subMenu":[{"id":"5225149747937438","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_585.html","name":"惠繳費","parentId":"5225149747937437","sequence":"0","state":"1","type":"0"},{"id":"5225149747937439","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_583.html","name":"惠富商","parentId":"5225149747937437","sequence":"1","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937440","lang":"zh_CN","level":"3","link":"","name":"易融云","parentId":"5225149747937436","sequence":"1","state":"1","subMenu":[{"id":"5225149747937441","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_402.html","name":"易融云","parentId":"5225149747937440","sequence":"0","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937442","lang":"zh_CN","level":"3","link":"","name":"征信云","parentId":"5225149747937436","sequence":"2","state":"1","subMenu":[{"id":"5225149747937443","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_406.html","name":"征信云","parentId":"5225149747937442","sequence":"0","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937444","lang":"zh_CN","level":"2","link":"","name":"數字底座","parentId":"5225149747937422","sequence":"2","state":"1","subMenu":[{"id":"5225149747937445","lang":"zh_CN","level":"3","link":"","name":"數字底座","parentId":"5225149747937444","sequence":"0","state":"1","subMenu":[{"id":"5225149747937446","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_466.html","name":"東信云羲操作系統","parentId":"5225149747937445","sequence":"0","state":"1","type":"0"},{"id":"5225149747937447","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_731.html","name":"數字政務操作系統","parentId":"5225149747937445","sequence":"1","state":"1","type":"0"},{"id":"5225149747937448","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_508.html","name":"數字產業操作系統","parentId":"5225149747937445","sequence":"2","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937449","lang":"zh_CN","level":"2","link":"","name":"數據","parentId":"5225149747937422","sequence":"3","state":"1","subMenu":[{"id":"5225149747937450","lang":"zh_CN","level":"3","link":"","name":"數據中臺","parentId":"5225149747937449","sequence":"0","state":"1","subMenu":[{"id":"5225149747937451","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_727.html","name":"數據通平臺","parentId":"5225149747937450","sequence":"0","state":"1","type":"0"},{"id":"5225149747937452","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_729.html","name":"數據治理實施服務","parentId":"5225149747937450","sequence":"1","state":"1","type":"0"},{"id":"5225149747937453","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_725.html","name":"BI可視化分析工具","parentId":"5225149747937450","sequence":"2","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937454","lang":"zh_CN","level":"3","link":"","name":"數據交易","parentId":"5225149747937449","sequence":"1","state":"1","subMenu":[{"id":"5225149747937455","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_719.html","name":"數據產品登記","parentId":"5225149747937454","sequence":"0","state":"1","type":"0"},{"id":"5225149747937456","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_723.html","name":"數據產品商城","parentId":"5225149747937454","sequence":"1","state":"1","type":"0"},{"id":"5225149747937457","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_721.html","name":"數據產品交易","parentId":"5225149747937454","sequence":"2","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937458","lang":"zh_CN","level":"2","link":"","name":"安全","parentId":"5225149747937422","sequence":"4","state":"1","subMenu":[{"id":"5225149747937459","lang":"zh_CN","level":"3","link":"","name":"風險監測產品","parentId":"5225149747937458","sequence":"0","state":"1","subMenu":[{"id":"5225149747937460","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_462.html","name":"智能安全風險監測平臺","parentId":"5225149747937459","sequence":"0","state":"1","type":"0"},{"id":"5225149747937461","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_529.html","name":"內容安全監測平臺","parentId":"5225149747937459","sequence":"1","state":"1","type":"0"},{"id":"5225149747937462","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_531.html","name":"數據安全風險監測預警系統","parentId":"5225149747937459","sequence":"2","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937463","lang":"zh_CN","level":"3","link":"","name":"數據安全產品","parentId":"5225149747937458","sequence":"1","state":"1","subMenu":[{"id":"5225149747937464","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_533.html","name":"數據庫安全審計系統","parentId":"5225149747937463","sequence":"0","state":"1","type":"0"},{"id":"5225149747937465","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_543.html","name":"數據靜態脫敏系統","parentId":"5225149747937463","sequence":"1","state":"1","type":"0"},{"id":"5225149747937466","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_535.html","name":"數據庫動態脫敏系統","parentId":"5225149747937463","sequence":"2","state":"1","type":"0"},{"id":"5225149747937467","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_537.html","name":"數據庫防水壩系統","parentId":"5225149747937463","sequence":"3","state":"1","type":"0"},{"id":"5225149747937468","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_539.html","name":"數據水印溯源系統","parentId":"5225149747937463","sequence":"4","state":"1","type":"0"},{"id":"5225149747937469","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_541.html","name":"數據防勒索系統","parentId":"5225149747937463","sequence":"5","state":"1","type":"0"},{"id":"5225149747937470","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_555.html","name":"數據庫加密系統","parentId":"5225149747937463","sequence":"6","state":"1","type":"0"},{"id":"5225149747937471","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_557.html","name":"數據資產地圖系統","parentId":"5225149747937463","sequence":"7","state":"1","type":"0"},{"id":"5225149747937472","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_561.html","name":"API風險監測系統","parentId":"5225149747937463","sequence":"8","state":"1","type":"0"},{"id":"5225149747937473","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_559.html","name":"應用數據安全審計系統","parentId":"5225149747937463","sequence":"9","state":"1","type":"0"},{"id":"5225149747937474","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_553.html","name":"數據庫風險監測系統","parentId":"5225149747937463","sequence":"10","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937475","lang":"zh_CN","level":"3","link":"","name":"網絡安全服務","parentId":"5225149747937458","sequence":"2","state":"1","subMenu":[{"id":"5225149747937476","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_516.html","name":"信息安全服務","parentId":"5225149747937475","sequence":"0","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937477","lang":"zh_CN","level":"3","link":"","name":"數據安全服務","parentId":"5225149747937458","sequence":"3","state":"1","subMenu":[{"id":"5225149747937478","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_518.html","name":"數據安全服務","parentId":"5225149747937477","sequence":"0","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937479","lang":"zh_CN","level":"3","link":"","name":"安全解決方案","parentId":"5225149747937458","sequence":"4","state":"1","subMenu":[{"id":"5225149747937480","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_551.html","name":"商用密碼應用安全建設","parentId":"5225149747937479","sequence":"0","state":"1","type":"0"},{"id":"5225149747937481","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_547.html","name":"網絡安全等級保護建設","parentId":"5225149747937479","sequence":"1","state":"1","type":"0"},{"id":"5225149747937482","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_527.html","name":"數據安全建設及運營","parentId":"5225149747937479","sequence":"2","state":"1","type":"0"},{"id":"5225149747937483","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_545.html","name":"云安全建設","parentId":"5225149747937479","sequence":"3","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937484","lang":"zh_CN","level":"2","link":"","name":"信創","parentId":"5225149747937422","sequence":"5","state":"1","subMenu":[{"id":"5225149747937485","lang":"zh_CN","level":"3","link":"","name":"基礎軟件","parentId":"5225149747937484","sequence":"0","state":"1","subMenu":[{"id":"5225149747937486","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_675.html","name":"信創操作系統","parentId":"5225149747937485","sequence":"0","state":"1","type":"0"},{"id":"5225149747937487","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_667.html","name":"信創數據庫","parentId":"5225149747937485","sequence":"1","state":"1","type":"0"},{"id":"5225149747937488","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_663.html","name":"信創中間件","parentId":"5225149747937485","sequence":"2","state":"1","type":"0"},{"id":"5225149747937489","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_669.html","name":"版式軟件/流式軟件","parentId":"5225149747937485","sequence":"3","state":"1","type":"0"},{"id":"5225149747937490","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_691.html","name":"云平臺","parentId":"5225149747937485","sequence":"4","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937491","lang":"zh_CN","level":"3","link":"","name":"硬件產品","parentId":"5225149747937484","sequence":"1","state":"1","subMenu":[{"id":"5225149747937492","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_677.html","name":"信創PC","parentId":"5225149747937491","sequence":"0","state":"1","type":"0"},{"id":"5225149747937493","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_671.html","name":"信創服務器","parentId":"5225149747937491","sequence":"1","state":"1","type":"0"},{"id":"5225149747937494","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_665.html","name":"信創網絡設備","parentId":"5225149747937491","sequence":"2","state":"1","type":"0"},{"id":"5225149747937495","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_657.html","name":"東海存儲","parentId":"5225149747937491","sequence":"3","state":"1","type":"0"},{"id":"5225149747937496","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_673.html","name":"打印外設","parentId":"5225149747937491","sequence":"4","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937497","lang":"zh_CN","level":"3","link":"","name":"行業應用","parentId":"5225149747937484","sequence":"2","state":"1","subMenu":[{"id":"5225149747937498","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_679.html","name":"數字檔案管理解決方案","parentId":"5225149747937497","sequence":"0","state":"1","type":"0"},{"id":"5225149747937499","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_659.html","name":"東信云璽","parentId":"5225149747937497","sequence":"1","state":"1","type":"0"}],"type":"0"},{"id":"5225149747937500","lang":"zh_CN","level":"3","link":"","name":"技術服務","parentId":"5225149747937484","sequence":"3","state":"1","subMenu":[{"id":"5225149747937501","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_661.html","name":"集成服務","parentId":"5225149747937500","sequence":"0","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937502","lang":"zh_CN","level":"2","link":"","name":"運維","parentId":"5225149747937422","sequence":"6","state":"1","subMenu":[{"id":"5225149747937503","lang":"zh_CN","level":"3","link":"","name":"運維","parentId":"5225149747937502","sequence":"0","state":"1","subMenu":[{"id":"5225149747937504","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_298.html","name":"易運維","parentId":"5225149747937503","sequence":"0","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937505","lang":"zh_CN","level":"2","link":"","name":"辦公","parentId":"5225149747937422","sequence":"7","state":"1","subMenu":[{"id":"5225149747937506","lang":"zh_CN","level":"3","link":"","name":"協同辦公","parentId":"5225149747937505","sequence":"0","state":"1","subMenu":[{"id":"5225149747937507","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_683.html ","name":"綜合協同辦公平臺 ","parentId":"5225149747937506","sequence":"0","state":"1","type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937508","lang":"zh_CN","level":"2","link":"","name":"物聯網","parentId":"5225149747937422","sequence":"8","state":"1","subMenu":[{"id":"5225149747937509","lang":"zh_CN","level":"3","link":"物聯網設備管理平臺","name":"物聯網平臺","parentId":"5225149747937508","sequence":"0","state":"1","subMenu":[{"id":"5225149747937510","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_693.html","name":"物聯網設備管理平臺","parentId":"5225149747937509","sequence":"0","state":"1","type":"0"},{"id":"5225149747937511","lang":"zh_CN","level":"4","link":"http://m.crsex.cn/subpage_448.html","name":"智慧園區解決方案","parentId":"5225149747937509","sequence":"1","state":"1","type":"0"}],"type":"0"}],"type":"0"}],"type":"0"}],"type":"0"},{"id":"5225149747937512","lang":"zh_CN","level":"0","link":"","name":"誠聘英才","sequence":"2","state":"1","subMenu":[{"id":"5225149747937513","lang":"zh_CN","level":"1","link":"/subpage_252.html","name":"人才培養","parentId":"5225149747937512","sequence":"0","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937514","lang":"zh_CN","level":"1","link":"/commonItemList.html?type=2","name":"東信學苑","parentId":"5225149747937512","sequence":"1","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937515","lang":"zh_CN","level":"1","link":"/subpage_258.html","name":"多彩東信","parentId":"5225149747937512","sequence":"2","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937516","lang":"zh_CN","level":"1","link":"/subpage_262.html","name":"我要應聘","parentId":"5225149747937512","sequence":"3","state":"1","subMenu":[],"type":"0"}],"type":"0"},{"id":"5225149747937517","lang":"zh_CN","level":"0","link":"","name":"誠聘英才","sequence":"3","state":"1","subMenu":[{"id":"5225149747937518","lang":"zh_CN","level":"1","link":"/subpage_252.html","name":"人才培養","parentId":"5225149747937517","sequence":"0","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937519","lang":"zh_CN","level":"1","link":"/commonItemList.html?type=2","name":"東信學苑","parentId":"5225149747937517","sequence":"1","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937520","lang":"zh_CN","level":"1","link":"/subpage_258.html","name":"多彩東信","parentId":"5225149747937517","sequence":"2","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937521","lang":"zh_CN","level":"1","link":"/subpage_262.html","name":"我要應聘","parentId":"5225149747937517","sequence":"3","state":"1","subMenu":[],"type":"0"}],"type":"0"},{"id":"5225149747937522","lang":"zh_CN","level":"0","link":"","name":"數字絲路","sequence":"4","state":"1","subMenu":[{"id":"5225149747937523","lang":"zh_CN","level":"1","link":"/subpage_236.html","name":"基礎設施平臺","parentId":"5225149747937522","sequence":"0","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937524","lang":"zh_CN","level":"1","link":"/subpage_244.html","name":"信息共享平臺","parentId":"5225149747937522","sequence":"1","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937525","lang":"zh_CN","level":"1","link":"/subpage_240.html","name":"經貿服務平臺","parentId":"5225149747937522","sequence":"2","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937526","lang":"zh_CN","level":"1","link":"/subpage_242.html","name":"技術合作平臺","parentId":"5225149747937522","sequence":"3","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937527","lang":"zh_CN","level":"1","link":"/subpage_238.html","name":"人文交流平臺","parentId":"5225149747937522","sequence":"4","state":"1","subMenu":[],"type":"0"}],"type":"0"},{"id":"5225149747937528","lang":"zh_CN","level":"0","link":"","name":"數字絲路","sequence":"5","state":"1","subMenu":[{"id":"5225149747937529","lang":"zh_CN","level":"1","link":"/subpage_236.html","name":"基礎設施平臺","parentId":"5225149747937528","sequence":"0","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937530","lang":"zh_CN","level":"1","link":"/subpage_244.html","name":"信息共享平臺","parentId":"5225149747937528","sequence":"1","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937531","lang":"zh_CN","level":"1","link":"/subpage_240.html","name":"經貿服務平臺","parentId":"5225149747937528","sequence":"2","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937532","lang":"zh_CN","level":"1","link":"/subpage_242.html","name":"技術合作平臺","parentId":"5225149747937528","sequence":"3","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937533","lang":"zh_CN","level":"1","link":"/subpage_238.html","name":"人文交流平臺","parentId":"5225149747937528","sequence":"4","state":"1","subMenu":[],"type":"0"}],"type":"0"},{"id":"5225149747937570","lang":"zh_CN","level":"0","link":"","name":"產業聯盟","sequence":"14","state":"1","subMenu":[{"id":"5225149747937571","lang":"zh_CN","level":"1","link":"http://cadea.caih.com","name":"數字經濟產業聯盟","parentId":"5225149747937570","sequence":"0","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937572","lang":"zh_CN","level":"1","link":"/subpage_384.html","name":"大數據交易產業聯盟","parentId":"5225149747937570","sequence":"1","state":"1","subMenu":[],"type":"0"}],"type":"0"},{"id":"5225149747937573","lang":"zh_CN","level":"0","link":"","name":"產業聯盟","sequence":"15","state":"1","subMenu":[{"id":"5225149747937574","lang":"zh_CN","level":"1","link":"http://cadea.caih.com","name":"數字經濟產業聯盟","parentId":"5225149747937573","sequence":"0","state":"1","subMenu":[],"type":"0"},{"id":"5225149747937575","lang":"zh_CN","level":"1","link":"/subpage_384.html","name":"大數據交易產業聯盟","parentId":"5225149747937573","sequence":"1","state":"1","subMenu":[],"type":"0"}],"type":"0"}]

客戶痛點

雖然企業普遍重視預防勒索病毒,但仍有不少企業中招。經調查,大部分受害者未使用防勒索軟件或只使用傳統殺毒軟件。傳統殺毒技術一般是基于病毒庫進行防護和查殺,也就是俗稱的黑名單,只有偵測捕獲到勒索軟件并將其加入黑名單,才能有效地攔截病毒。但勒索病毒的變化非常迅速,只要簡單的修改源代碼,就不會被傳統殺毒軟件有效識別。個別殺毒軟件使用了引擎分析技術,但挖礦病毒與勒索軟件往往非常隱蔽,具有針對性、無明顯破壞等特征,當殺毒引擎分析發現時,往往已經完成系統文件的加密,或已經達到了挖礦的目的,無法及時有效地提前防御。 攻擊者利用勒索病毒敲詐勒索受害者,他們一般要求受害者用虛擬貨幣購買解密密鑰,已形成獲利巨大的互聯網黑色產業鏈,在利益驅使下安全威脅不斷擴大。用戶迫切需要有效的技術手段防御新型病毒,避免勒索病毒傷疤未愈,僵尸礦機又來撒鹽的狀況。

產品介紹

數據防勒索系統采用主動防護模式,利用底層驅動技術監控所有進程的“寫”操作,識別“寫”操作是否合法并阻斷非法“寫”操作。系統通過白名單機制監控服務器的進程,精準識別文件進程的操作行為,確保只執行合法的操作,即使服務器被植入勒索病毒,勒索病毒也無法對文件進行加密和修改,保證服務器免除勒索病毒的困擾。即使服務器未及時安裝補丁,也能防止非法操作對服務器進行勒索加密。

產品亮點

-

未知病毒防御和誘捕

防勒索系統基于“零信任”體系,未經授權的應用均無法對受保護的文件和數據進行加密或破壞,可全面防御各種未知勒索病毒的侵襲。病毒誘捕功能可在第一時間檢測未知病毒,獲取實時病毒數據并進行病毒分析,進一步保證系統安全。 -

具備帶毒生存能力

在被勒索病毒攻擊的終端和服務器上,防勒索系統依然能保護關鍵文檔和數據庫不被加密,保障關鍵業務程序正常運行。同時防勒索系統實時檢測和報告勒索病毒,為對抗勒索病毒爭取時間。 -

數據庫勒索防御

獨創數據庫文件防勒索保護引擎,保證Oracle,SQLserver,Mysql,DB2等數據庫系統在受到勒索病毒入侵時,依然保持正常運轉,在極端情況下最大程度的保證數據不被破壞和丟失。 -

核心驅動保護

防勒索引擎作用在核心驅動層,確保安全策略不被旁路。核心驅動引擎監控所有進程的讀寫,識別操作是否符合安全策略,阻斷非法操作,防止勒索病毒加密或刪除文檔。

應用場景

-

文檔防勒索

終端感染勒索病毒后,病毒獲取文件的所有權限,并采用高強度的非對稱算法對對文件進行加密,沒有密鑰難以破解。

-

數據庫防勒索

數據庫服務器感染勒索病毒后,勒索病毒加密數據庫的磁盤文件,導致業務被迫中斷。黑客往往要求高額的贖金,企業恢復時間目標(RTO)越長,損失越重。

-

啞終端防勒索

大部分啞終端功能單一,網絡相對獨立,缺少安全防護機制,是勒索病毒的主要攻擊目標,例如銀行ATM機、醫院自助終端、自助購票設備等。這些啞終端一旦感染病毒,將導致設備業務無法正常運行。勒索病毒轉播時效快,可以利用被感染的啞終端跳板傳播,這將導致業務大面積癱瘓。

典型案例

某三甲醫院防勒索案例

-

現狀

該醫院院內擁有大量的業務系統,各業務系統數據庫存放著各類生產業務數據及患者信息數據,一旦數據庫服務器遭受勒索病毒攻擊,將導致數據丟失和業務中斷的雙重損失。 醫院已經采用常規安全防護手段,如入侵檢測、防火墻等安全產品,以對病毒進行識別、查殺、攔截。

-

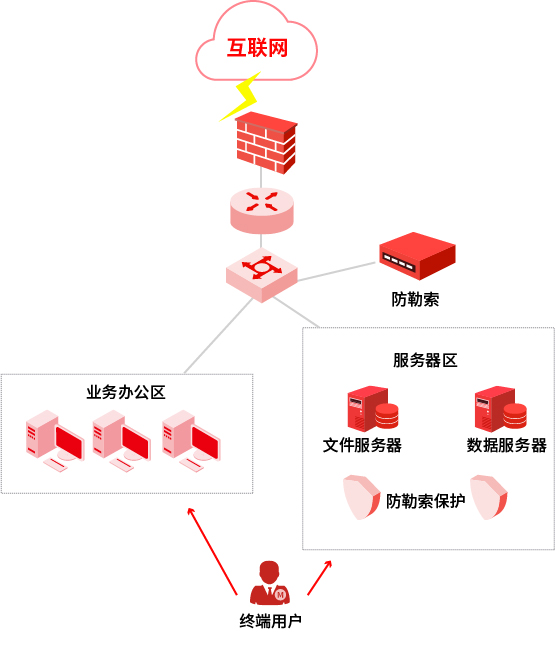

解決方案

服務器防勒索:開啟防勒索系統提供的“堡壘模式”,確保只運行可信任的軟件。其他任何新的軟件都無法運行,勒索軟件入侵后也會運行失敗,無法破壞或加密數據。 數據庫文件防勒索:設置防勒索系統的白名單,將數據庫類型和信任的可執行程序(如oracle.exe)設為白名單,保護數據庫文件。只賦予數據庫創建者“寫”權限,對于未授權的可執行程序,如嘗試修改數據庫文件則被認定為可疑勒索病毒程序,系統將實時攔截。

-

南寧總部地址:

中國廣西南寧市良慶區秋月路18號,530200北京分公司地址:

北京市海淀區魯迅文化園文化創作展示中心2號樓,100097聯系電話: 4006716888聯系郵箱: kf1001@caih.com

微信公眾號

微信公眾號

"中國—東盟信息港股份有限公司"

在線咨詢

在線咨詢

熱線電話

熱線電話

中國廣西南寧市良慶區秋月路18號,530200

北京市海淀區魯迅文化園文化創作展示中心2號樓,100097

舉報監督

舉報監督